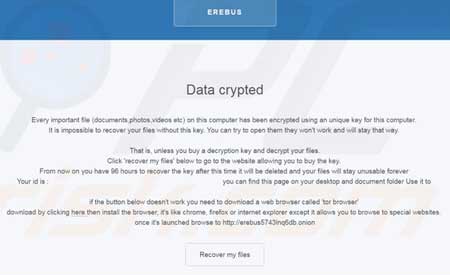

Salah satu perusahan web hosting raksasa di Korea Selatan, NAYANA dilaporkan terinfeksi ransomware yang dipanggil dengan nama Erebus. Pada perusahaan hosting ini menginfeksi 153 server yang berjalan dengan sistem operasi Linux dan mengganggu operasional lebih dari 3.400 website bisnis yang host di perusahaan ini.

NAYANA mengatakan bahwa hacker meminta tebusan diluar kewajaran yakni meminta sebanyak 550 Bitcoin (cryptocurrency) yang jika diubah ke Rupiah nilainya sekitar Rp20 miliar, agar file yang dienkripsi atau terinfeksi dikembalikan seperti semula dari semua server yang terinfeksi. NAYANA pun bernegosiasi agar pembayarannya diturunkan menjadi 397,6 BTC atau sekitar Rp14,4 miliar dan dibayarkan dengan cara mencicil. Pada saat saya menulis artikelnya ini, perusahaan hosting asal Korea Selatan ini telah membayar tebusan sebanyak dua kali dan pembayaran terakhir akan dibayarkan setelah file dari dua per tiga server yang terinfeksi dikembalikan seperti sedia kala.

Sebelumnya, beberapa waktu lalu ransomware yang bernama WannaCry membuat heboh dunia. Ransomware ini menyerang komputer dengan sistem operasi Windows, dan hanya meminta tebusan Bitcoin senilai Rp3,9 jutaan.

Trend Micro mengatakan:

“Erebus pertama kali terlihat pada bulan September 2016 melalui malvertisement dan muncul kembali pada bulan Februari 2017 dan menggunakan metode yang mem-bypass Windows User Account Control. Berikut ini adalah beberapa informasi teksi penting yang telah kamu temukan sejauh ini tentang Erebus versi Linux.”

“Website NAYANA menggunakan Apache versi 1.3.36 dan PHP versi 5.1.4, keduanya dirilis pada tahun 2006 silam. Celah Apache dan eksploitasi PHP sudah terkenal; Bahkan, ada tool yang dijual secara underground di China untuk mengeksploitasi Apache Struts. Versi Apache yang digunakan oleh NAYANA dijalankan sebagau user of nobody (uid=99), yang mengindikasikan bahwa eksploitas lokal mungkin juga telah digunakan dalam serangan tersebut.”

Pengguna disarankan untuk melakukan hal berikut:

– Membuat backup untuk file penting.

– Menonaktifkan atau meminimalkan repositori pihak ketiga atau yang tidak diverifikasi.

– Menerapkan prinsip least previlege.

– Memastikan server dan endpoint selalu diperbaharui (atau menerapkan virual patching).

– Secara teratur memonitor jaringan.

– Memeriksa event log untuk memeriksa tanda-tanda gangguan atau infeksi.